La version 7.1.1 de DSM est disponible pour les NAS Synology

Le constructeur Synology propose une nouvelle version de son système d’exploitation DSM (Disk Station Manager) à destination de ses NAS.

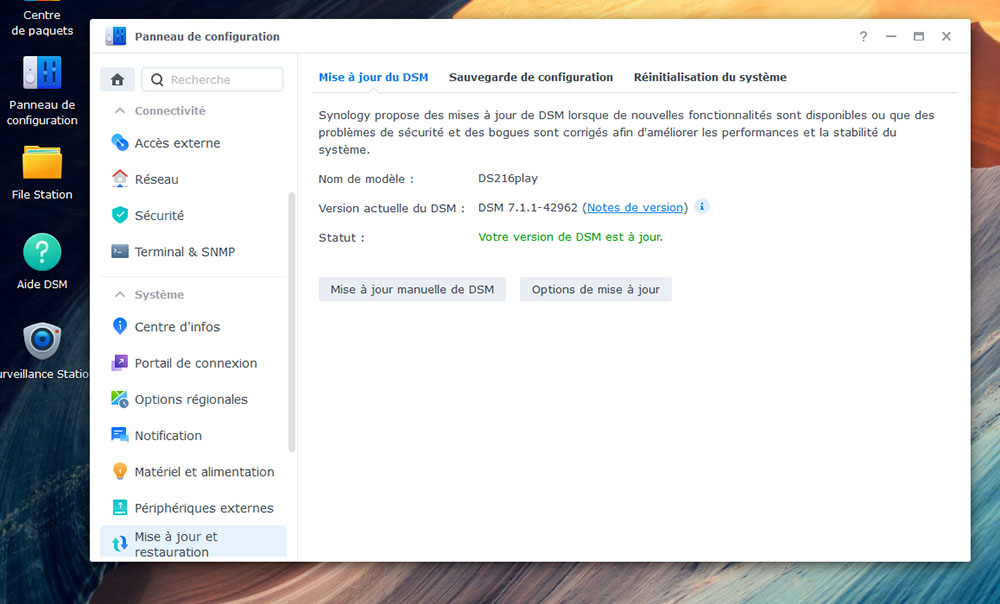

Le constructeur Synology propose une nouvelle version de son système d’exploitation DSM (Disk Station Manager) à destination de ses NAS. Le nouvel opus porte le numéro de version 7.1.1-42962.

Pour le moment, cette version très récente ne semble pas encore déployée pour tous les NAS, il n’est donc pas encore possible d’effectuer une mise à jour automatique via le « Panneau de configuration » de DSM puis « Mise à jour et restauration ». Il est donc nécessaire de de se rendre à ce même endroit et de lancer une mise à jour manuelle après avoir téléchargé le fichier de mise à jour de votre NAS via le Centre de Téléchargement de Synology.

Comme on peut le voir dans la Release Note, la version 7.1.1 de DSM apporte des nouveautés mais aussi de nombreux correctifs, ce qui nous laisse penser que la mise à jour de votre NAS vers DSM 7.1.1 est plutôt recommandée.

Notes Importantes

- À partir de cette version, la colonne du nombre de secteurs défectueux ne sera pas affichée avec les informations sur le disque dur. Les utilisateurs doivent accéder aux informations sur la santé > Historique de chaque lecteur pour afficher ses informations complètes sur les secteurs défectueux. Pour déterminer si des secteurs défectueux affectent le disque, voyez s’il y a une augmentation significative du nombre de secteurs défectueux au fil du temps.

- Ajustement de la façon dont le système calcule la durée de vie estimée des SSD M.2 NVMe pour fournir une estimation plus précise.

- La prise en charge de l’audio encodé AAC est répandue sur les appareils finaux tels que les smartphones, les tablettes, les ordinateurs et la majorité des autres appareils de lecture multimédia. Le besoin de transcodage AAC pour obtenir une meilleure compatibilité a considérablement diminué et sera supprimé à partir de DSM 7.1.1.

- Surveillance Station doit être mis à jour vers la version 9.0.1-7673 ou supérieure pour être compatible avec cette mise à jour.

Quoi de neuf

- Ajout de la prise en charge des profils de destinataires pour les notifications par e-mail, permettant aux utilisateurs d’ajouter plusieurs adresses e-mail sous chaque profil et de personnaliser les règles des profils.

- Les utilisateurs peuvent désormais activer le paramètre de quota pour les dossiers partagés situés sur des volumes sur lesquels la déduplication des données est activée.

- Ajout de la prise en charge des matrices RAID avec 16 et 20 disques durs lors de la création de groupes RAID.

- Prend en charge la vérification de l’état d’authentification à 2 facteurs des comptes d’utilisateurs dans Panneau de configuration > Utilisateur et groupe > Utilisateurs.

- Ajout de la prise en charge de SR-IOV sur les cartes d’interface réseau Synology suivantes : E10G21-F2, E25G21-F2.

Problèmes résolus

- Correction d’un problème où le paramètre « Activer le changement d’UID/GID » était désactivé après la modification de l’intervalle de temps pour la mise à jour de la liste des utilisateurs/groupes sur un client LDAP.

- Correction de plusieurs vulnérabilités de sécurité concernant les utilitaires CIFS (CVE-2022-27239, CVE-2022-29869).

- Correction d’une faille de sécurité concernant OpenLDAP (CVE-2022-29155).

- Correction d’une faille de sécurité concernant cURL (CVE-2022-22576).

- Correction d’une faille de sécurité concernant Zlib (CVE-2018-25032).

- Correction d’une faille de sécurité concernant Freetype (CVE-2022-27406).

- Correction de plusieurs vulnérabilités de sécurité concernant 802.1X (CVE-2021-30004, CVE-2021-30266).

- Correction de plusieurs vulnérabilités de sécurité concernant la bibliothèque GNU C (CVE-2021-43396, CVE-2022-23218, CVE-2022-23219).

- Correction de plusieurs vulnérabilités de sécurité concernant YAML-cpp (CVE-2018-20573, CVE-2018-20574, CVE-2019-6285).

- Correction de plusieurs vulnérabilités de sécurité concernant le noyau Linux (CVE-2019-11477, CVE-2019-11478, CVE-2019-11479, CVE-2020-12770, CVE-2019-18282, CVE-2019-19527, CVE-2019-19532, CVE-2019-19537, CVE-2021-0605, CVE-2021-3732, CVE-2021-3739, CVE-2021-3753, CVE-2021-4149, CVE-2021-4203, CVE-2021-20317, CVE- 2021-20321, CVE-2021-20322, CVE-2021-29154, CVE-2021-29650, CVE-2021-34556, CVE-2021-35477, CVE-2021-39633, CVE-2021-39698, CVE-2021- 45868, CVE-2022-0185, CVE-2022-0330, CVE-2022-0617, CVE-2022-0847, CVE-2022-1011, CVE-2022-1048, CVE-2022-1055, CVE-2022-1353, CVE-2022-20008, CVE-2022-27666, CVE-2022-28893, CVE-2022-29582).

- Mise à jour d’OpenSSL vers la version 1.1.1o pour corriger plusieurs vulnérabilités de sécurité (CVE-2022-1292, CVE-2021-3712, CVE-2022-0778).

- Mise à jour de libarchive vers la version 3.6.1 pour corriger plusieurs vulnérabilités de sécurité (CVE-2021-36976, CVE-2022-26280).

- Mise à jour de Mbed-TLS vers la version 2.28 pour corriger plusieurs vulnérabilités de sécurité (CVE-2021-44732, CVE-2021-45450, CVE-2021-43666).

- Mise à jour de Python vers la version 3.8.12 pour corriger plusieurs vulnérabilités de sécurité (CVE-2021-3733, CVE-2021-3737, CVE-2022-0391).

- Mise à jour de Redis vers la version 6.2.7 pour corriger plusieurs vulnérabilités de sécurité (CVE-2022-24735, CVE-2022-24736).

- Mise à jour du DHCP ISC vers la version 4.4.3 pour corriger une faille de sécurité (CVE-2021-25217).

Pas encore disponible pour mon DS620, soyons patient …