Comment bloquer la collecte de données de Microsoft sous Windows 10 ?

Avec son nouveau système d’exploitation, Microsoft a tendance à collecter de nombreuses données personnelles.

Avec son nouveau système d’exploitation, Microsoft a tendance à collecter de nombreuses données personnelles dans le but d’améliorer ses services et d’offrir un service personnalisé à chacun de ses utilisateurs. En théorie l’idée est bonne.. Oui mais voilà à trop vouloir s’immiscer dans la vie privée des utilisateurs, la firme de Redmond se prend un peu trop pour Big Brother au goût de nombreux spécialistes. Voilà donc une astuce pour verrouiller la collecte des données sous Windows 10.

Préserver sa vie privée sous Windows 10

Pour éviter que Microsoft ne collecte vos données personnelles, le moyen le plus efficace est de bloquer les accès aux serveurs distants de Microsoft. Pour cela, il suffit d’éditer le fichier hosts de votre machine et d’ajouter les lignes ci-dessous. Chacune d’entre elles bloquera les accès aux serveurs de Microsoft.

Tutoriel :

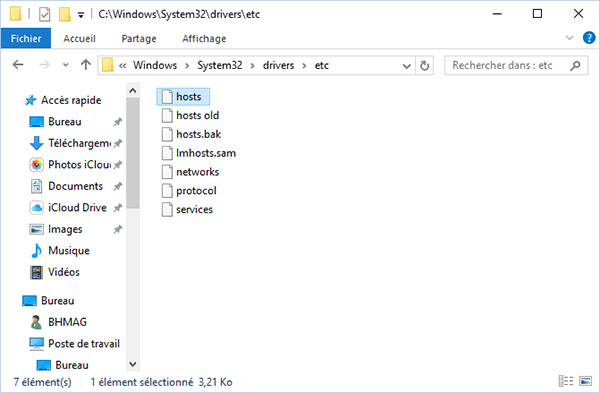

– Le fichier hosts se trouve dans le dossier suivant : C:\Windows\System32\drivers\etc

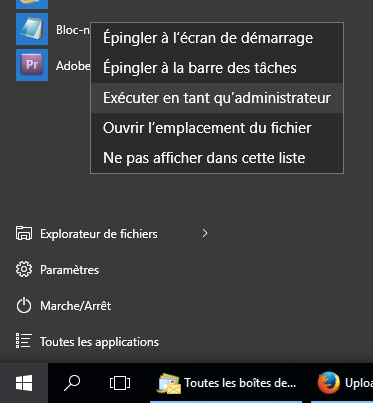

– Par sécurité, le fichier hosts est verrouillé en écriture. Il faut donc ouvrir le fichier hosts avec le Bloc-notes (notepad) ou tout autre éditeur de texte en mode administrateur

Voici maintenant liste des lignes à ajouter à votre fichier hosts. Une fois que c’est fait. Enregistrer et redémarrer votre PC.

127.0.0.1 local

127.0.0.1 vortex.data.microsoft.com

127.0.0.1 vortex-win.data.microsoft.com

127.0.0.1 telecommand.telemetry.microsoft.com

127.0.0.1 telecommand.telemetry.microsoft.com.nsatc.net

127.0.0.1 oca.telemetry.microsoft.com

127.0.0.1 oca.telemetry.microsoft.com.nsatc.net

127.0.0.1 sqm.telemetry.microsoft.com

127.0.0.1 sqm.telemetry.microsoft.com.nsatc.net

127.0.0.1 watson.telemetry.microsoft.com

127.0.0.1 watson.telemetry.microsoft.com.nsatc.net

127.0.0.1 redir.metaservices.microsoft.com

127.0.0.1 choice.microsoft.com

127.0.0.1 choice.microsoft.com.nsatc.net

127.0.0.1 df.telemetry.microsoft.com

127.0.0.1 reports.wes.df.telemetry.microsoft.com

127.0.0.1 wes.df.telemetry.microsoft.com

127.0.0.1 services.wes.df.telemetry.microsoft.com

127.0.0.1 sqm.df.telemetry.microsoft.com

127.0.0.1 telemetry.microsoft.com

127.0.0.1 watson.ppe.telemetry.microsoft.com

127.0.0.1 telemetry.appex.bing.net

127.0.0.1 telemetry.urs.microsoft.com

127.0.0.1 telemetry.appex.bing.net:443

127.0.0.1 settings-sandbox.data.microsoft.com

127.0.0.1 vortex-sandbox.data.microsoft.com

127.0.0.1 survey.watson.microsoft.com

127.0.0.1 watson.live.com

127.0.0.1 watson.microsoft.com

127.0.0.1 statsfe2.ws.microsoft.com

127.0.0.1 corpext.msitadfs.glbdns2.microsoft.com

127.0.0.1 compatexchange.cloudapp.net

127.0.0.1 cs1.wpc.v0cdn.net

127.0.0.1 a-0001.a-msedge.net

127.0.0.1 statsfe2.update.microsoft.com.akadns.net

127.0.0.1 sls.update.microsoft.com.akadns.net

127.0.0.1 fe2.update.microsoft.com.akadns.net

127.0.0.1 diagnostics.support.microsoft.com

127.0.0.1 corp.sts.microsoft.com

127.0.0.1 statsfe1.ws.microsoft.com

127.0.0.1 pre.footprintpredict.com

127.0.0.1 i1.services.social.microsoft.com

127.0.0.1 i1.services.social.microsoft.com.nsatc.net

127.0.0.1 feedback.windows.com

127.0.0.1 feedback.microsoft-hohm.com

127.0.0.1 feedback.search.microsoft.com

127.0.0.1 rad.msn.com

127.0.0.1 preview.msn.com

127.0.0.1 ad.doubleclick.net

127.0.0.1 ads.msn.com

127.0.0.1 ads1.msads.net

127.0.0.1 ads1.msn.com

127.0.0.1 a.ads1.msn.com

127.0.0.1 a.ads2.msn.com

127.0.0.1 adnexus.net

127.0.0.1 adnxs.com

127.0.0.1 aidps.atdmt.com

127.0.0.1 apps.skype.com

127.0.0.1 az361816.vo.msecnd.net

127.0.0.1 az512334.vo.msecnd.net

127.0.0.1 a.rad.msn.com

127.0.0.1 a.ads2.msads.net

127.0.0.1 ac3.msn.com

127.0.0.1 aka-cdn-ns.adtech.de

127.0.0.1 b.rad.msn.com

127.0.0.1 b.ads2.msads.net

127.0.0.1 b.ads1.msn.com

127.0.0.1 bs.serving-sys.com

127.0.0.1 c.msn.com

127.0.0.1 cdn.atdmt.com

127.0.0.1 cds26.ams9.msecn.net

127.0.0.1 c.atdmt.com

127.0.0.1 db3aqu.atdmt.com

127.0.0.1 ec.atdmt.com

127.0.0.1 flex.msn.com

127.0.0.1 g.msn.com

127.0.0.1 h2.msn.com

127.0.0.1 h1.msn.com

127.0.0.1 live.rads.msn.com

127.0.0.1 msntest.serving-sys.com

127.0.0.1 m.adnxs.com

127.0.0.1 m.hotmail.com

127.0.0.1 preview.msn.com

127.0.0.1 pricelist.skype.com

127.0.0.1 rad.msn.com

127.0.0.1 rad.live.com

127.0.0.1 secure.flashtalking.com

127.0.0.1 static.2mdn.net

127.0.0.1 s.gateway.messenger.live.com

127.0.0.1 secure.adnxs.com

127.0.0.1 sO.2mdn.net

127.0.0.1 ui.skype.com

127.0.0.1 www.msftncsi.com

127.0.0.1 msftncsi.com

127.0.0.1 view.atdmt.com

- D’autres Trucs et Astuces pour Windows 10

Méthode non-fonctionnelle, accès refusé au moment de l’enregistrement.

Il faut éditer le fichier en étant administrateur comme mentionné dans l’article ,)

Cette manipulation bloque également les mises à jour windows?

est-ce que sa bloque les service comme Cortana …… ? puisqu’ils ont besoin de collecté des données si on les bloque, seront-ils toujours fonctionnel si non sa m’intéresse pas se blocage.

Bonjour,

Après avoir ouvert le fichier et y avoir collé les lignes de codes, on me demande d’enregistrer, je le mets sur mon bureau. Après dois-je le copier dans C:\Windows\System32\drivers\etc et supprimer l’autre ? merci

comme précisé ci-dessus, il faut modifier en étant qu’administrateur (clic droit sur bloc note et ouvrir en tant qu’admin) après il faut aller chercher le fichier « hosts » (par ctrl+o dans bloc note) et vous sauvegardez une fois le ctrl+c ; ctrl+v effectué, il ne demande rien du tout, s’il demande quelque chose, recommencez

b_stial : je viens d’essayer ca ne bloque pas les mises à jour

Cette méthode est inutile. Même en ayant modifié le fichier hosts, les données sont envoyées. Le programme est implanté au coeur de windows et contourne cette limitation.

Ca passe quand même par le fichier hosts même si c’est implanté dans Windows ;)

quand je passe par le bloc note le fichier est inexistant il y a rien

Pour ma part, j’ai désactivé la lecture seule, puis j’ai fait un copier-coller dans Host et j’ai enregistré sans aucun problème, puis ai remis le fichier en lecture seule.

Je n’ai jamais pu l’ouvrir entant qu’administrateur, aucune proposition de ce genre.

Selon diverses sources concordantes, Windows10 outrepasse joyeusement les règles du fichiers « hosts », du moins pour les fonctionnalités de type spyware. Je propose donc de bloquer les URL suspectes dans le paramétrage du routeur, qui est hors de portée de Windows. Les réglages à faire varient d’un routeur à l’autre. C’est souvent dans le contrôle parental qu’on trouvera le moyen de spécifier les adresses à interdire.